近年、コンピュータウイルスやDoS(Denial of Service:サービスの妨害)攻撃、DDoS(Distributed DoS:分散型サービス妨害)攻撃など、インターネット上の犯罪や事故は増大しており、社会インフラとしての安全対策が求められています。しかし、インターネット上の住所であるIPアドレスの書き換えなど、発信源が隠蔽、詐称されている場合には特定が困難であり、対策が望まれています。

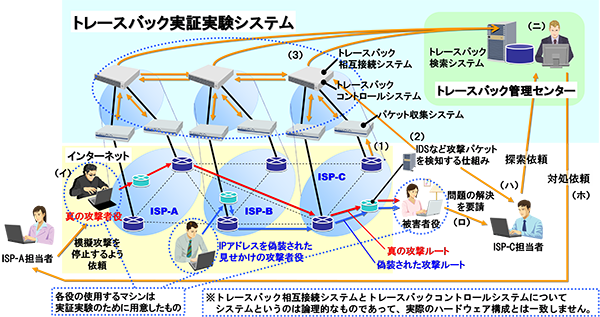

これに対しNICTでは、平成17年度から平成21年度まで「インターネットにおけるトレースバック技術に関する研究開発」を実施しています。IPアドレスが詐称されている状態で攻撃元を特定するには、どこからどのような経路で通信が行われているのかを把握する必要があります。また、セキュリティポリシーやプライバシーポリシーの異なる複数のISPが連携し、通信の秘匿性を確保する必要もあります。