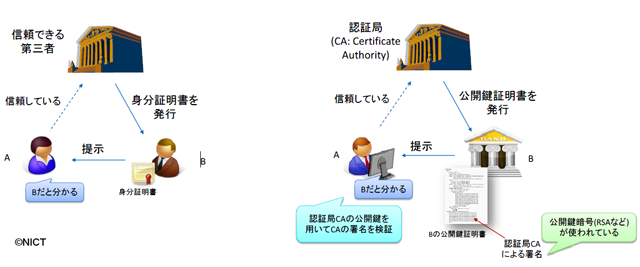

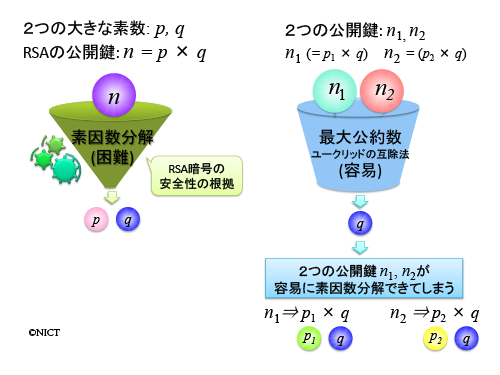

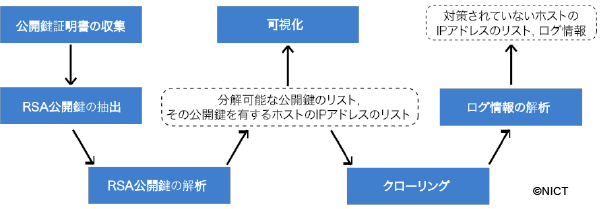

- インターネット上での安全な通信を支えるSSLで使われているRSA公開鍵の脆弱性を検証

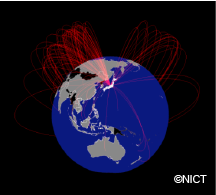

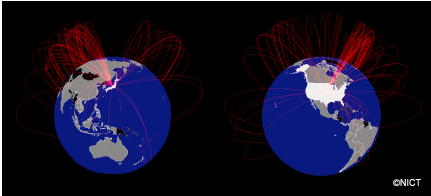

- 脆弱なSSLサーバの分布状況を把握

- インターネット上での安全な通信を支えるSSLの信頼性向上に寄与

独立行政法人 情報通信研究機構 (以下「NICT」、理事長:坂内 正夫) は、インターネット上での安全な通信を支えるSecure Socket Layer (以下「SSL」)の脆弱性を検証するシステムを構築しました。2012年、SSLに対する新しい脅威が報告され、世界中のSSLサーバの0.4%に当たる2万台以上が危険な状態にあることが明らかになりましたが、今般、NICTでは、SSLサーバの上記の脆弱性を検証するシステム「XPIA(エクスピア)」を開発し、現在危険な状態にあるSSLサーバの分布状況を把握することに成功しました。なお、本成果は、わが国の電子政府等において、暗号技術を安全に利用するための指針として活用される予定です。今後も、NICTでは、SSLに対する新しい脅威を解析していくほか、ネットワーク上での安全な通信を確保するための研究開発を進めていきます。