国立研究開発法人 情報通信研究機構

2015年8月5日

NICT(理事長:坂内正夫)は、株式会社KDDI研究所(代表取締役所長:中島 康之、以下KDDI研)、株式会社セキュアブレイン(代表取締役社長兼CEO:新保 勲、以下セキュアブレイン)と協力し、ユーザがインストールしたブラウザ型センサで収集したデータをもとにWebサイト改ざんによる不正プログラム感染の拡大を防ぐ新しいユーザ参加型の感染対策システム「ドライブ・バイ・ダウンロード攻撃対策フレームワーク」に関する実証実験を開始するとともに本実験への参加者を募集します。

実験期間:2015年7月1日より2016年2月29日まで

募集人数:約1,000人(予定人数に達した場合は募集を打ち切る場合があります)

参加について:実証実験の内容をご確認いただき、専用ページよりお申込みください

募集人数:約1,000人(予定人数に達した場合は募集を打ち切る場合があります)

参加について:実証実験の内容をご確認いただき、専用ページよりお申込みください

【実証実験実施の背景】

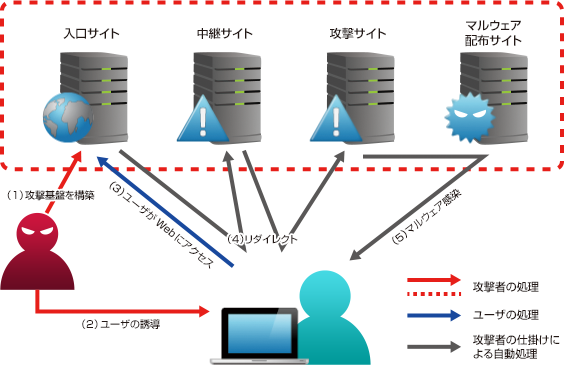

近年、サイバー攻撃が巧妙化し、特にWebサイトにアクセスしたユーザのWebブラウザやプラグインなどの脆弱性を悪用することで強制的にマルウェア※1に感染させるドライブ・バイ・ダウンロード攻撃(以下、DBD攻撃)による被害が拡大しています。典型的なDBD攻撃(図1)では、攻撃の入り口となるWebサイトにユーザが誘導されてアクセスする※2と、ユーザの意図しないうちに攻撃サイトに誘導され、最終的にマルウェアがユーザのコンピュータに侵入します。NICTでは、KDDI研およびセキュアブレインと連携し、DBD攻撃の観測・分析および対策技術の研究開発を進めてきました。

図1 ドライブ・バイ・ダウンロード攻撃(DBD攻撃)の流れ

※1:コンピュータウイルスやワーム、ボットなどの不正プログラムの総称

※2:攻撃者からのメールに含まれるURLで誘導されるケースや正規サイトが改ざんされて入口サイトになるケースも存在する

【DBD攻撃対策フレームワークの概要】

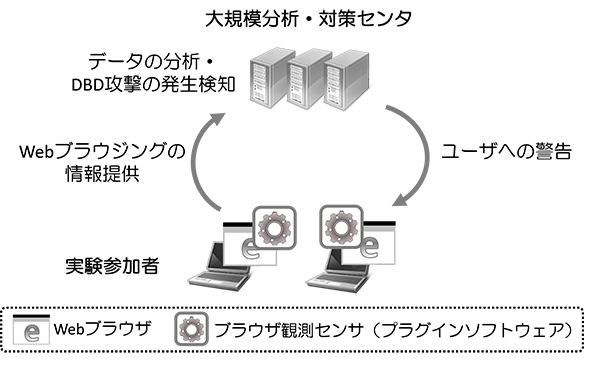

本実証実験で使用するDBD攻撃対策フレームワーク(Framework for Countering Drive-by Download、以下FC-DBD)は、巧妙化・組織化するサイバー攻撃に対抗できる利用者参加型のフレームワークであり、KDDI研とセキュアブレインが新たに開発を行いました(図2)。FC-DBDでは、一般ユーザの協力の下、ユーザの利用するPCにブラウザ観測センサをインストールしていただき、Webブラウジングする際のURLやブラウザの内部挙動等のリアルタイムな収集を行うことで広大なWeb空間上に観測網を構築し、収集した情報の分析を通じてDBD攻撃の発生などのWeb空間上での異常検知を行います。分析結果は大規模分析・対策センタからブラウザ観測センサへと展開され、悪性Webサイトへのアクセスは自動的にブロックされ、ユーザに警告画面が表示されることでDBD攻撃の被害を防止します。FC-DBDは、NICTネットワークセキュリティ研究所サイバーセキュリティ研究室の研究成果とKDDI研およびセキュアブレインがNICTから受託した「高度通信・放送研究開発委託研究」との連携成果です。

図2 FC-DBDの全体像

【実証実験】

今回はFC-DBDの有効性を検証することを目的として、1,000名規模の参加者を募集し、実証実験を行います。参加者には、各自のPCにブラウザ観測センサをインストールしてFC-DBDによるDBD攻撃を検出する実験へご協力いただく他、実験終了後にアンケートにご回答いただきます。実験にご協力いただいた方には謝金を予定しています。

【プライバシについて】

本実証実験の実施に先駆け、本実証実験でのデータの収集、利用について参加者のプライバシの観点から問題がないか有識者を招いた検討会を実施し確認しております。詳しくは以下のWebサイトをご覧ください。

本件に関する問い合わせ先

国立研究開発法人 情報通信研究機構

ネットワークセキュリティ研究所 サイバーセキュリティ研究室

ネットワークセキュリティ研究所 サイバーセキュリティ研究室

笠間 貴弘、井上 大介

TEL:042-327-6225

E-mail: