継続的脅威としてのマルウェア

マルウェアがメディアを騒がすことは少なくなりましたが、マルウェアが直接的あるいは間接的な原因となった事案は依然として起きています。今日、トロイの木馬、キーロガー、ルートキット、ダウンローダなど多種多様な機能をもつマルウェアが組み合わされて用いられており、電子メール、Webサイト、USBメモリなど多様な感染経路でユーザの一瞬の不注意を狙っています。

多くの組織では、端末数とユーザ数は増える一方なので、マルウェアにさらされる機会は増大しているといえます。

事前対策と事後対策

マルウェアへの対策は事前対策と事後対策に分けて考えることができます。多くの組織では事前対策に投資しており、その効果として、1)ユーザが不注意であってもマルウェアに感染しないこと、2)万が一マルウェアが発生した場合でも対策ソフトによって未然にマルウェアによる被害を抑止できること、を期待しています。

一方、事後対策についてはどうでしょうか。仮にユーザの不注意で、マルウェアに感染してしまった場合は何をすべきでしょうか。あるいはマルウェアが社内ネットワークを通じて拡散してしまった場合はどうでしょうか。そうなる可能性は否定できません。

現在の事後対策における問題点

多くの組織では、社内ネットワークにおける大規模なワーム感染は苦い過去の記憶として、なかば封印されていることでしょう。一般ユーザはそれでも良いですが、セキュリティ対策チームまで苦い記憶を封印してしまって良いのでしょうか。

セキュリティ対策チームには経験と知識にもとづく冷静かつ正確な判断が求められます。仮に、セキュリティ対策チームのメンバーがワームやマスメーラ、ルートキットなどを見たことも触ったこともないとすれば、いざ事が起きたときに冷静かつ正確に判断できるでしょうか。私たちはこの点を問題だと考えました。

私たちは、事前対策だけでなく、事後対策にも普段から取り組んでおく必要があると考えています。

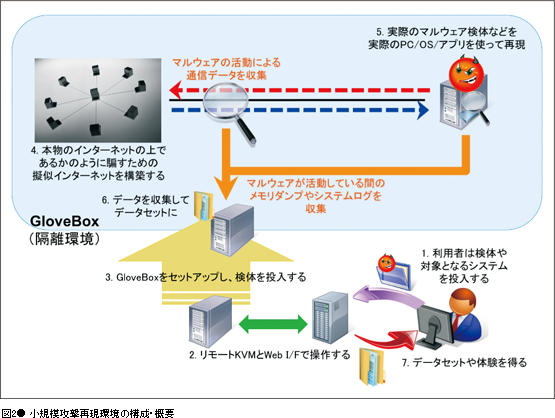

小規模攻撃再現環境の構成

小規模攻撃再現環境では、社内ネットワークなどを再現した環境で実際のマルウェアなどを発生させ、その挙動をホストおよびネットワークの両面から分析し、対処方法を体験できます。

NICTでは、小規模攻撃再現環境を構成するテストベッド構成技術、ネットワーク模倣技術、検体データベース構成技術および実験制御技術について研究開発を行ってきました。これらの技術の集大成として、完全に制御され隔離された環境下でマルウェアなどによる攻撃を再生し、迅速に解析をおこなうことが可能となりました。

小規模攻撃再現環境の特徴

小規模攻撃再現環境では仮想マシンを使わず、実機を用いて再現環境を構築しているため、実機でないと再現が難しいマルウェアをも取り扱うことができます。また実際のOSやアプリケーションを用いることができるため、高い再現精度を確保することができます。

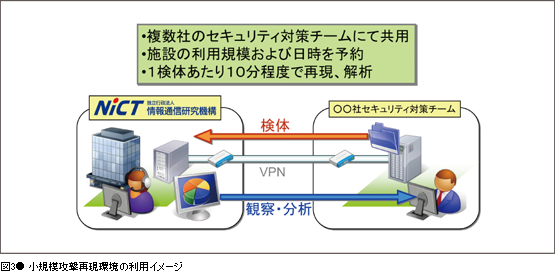

利用者は小規模攻撃再現環境を構成する計算機クラスタの中で、マルウェアが拡散する様子やファイルの書き換えを行う様子などを観察し、1次解析結果*を採取することができます。また実験はVPNを通じて制御することができるため、施設に赴くことなく再現や解析を行うことが可能です。

また複数の利用者が並行して利用でき、かつ他の利用者から影響を受けることがないよう隔離されているため、迅速な解析が可能です。現在、検体投入後およそ10分で再現が完了することを確認しています。

正確で迅速な事後対策をめざして

現在、小規模攻撃再現環境はαテスト中で、いくつかの協力機関に試験利用していただいている最中です。また、複数の学会にマルウェアの1次解析結果をデータセットとして提供し、セキュリティ技術の研究開発に貢献しています。

NICTトレーサブルネットワークグループでは、多様化するマルウェアに対し確実な事後対策を実施するために、現実に近い解析環境のもとで短い時間でマルウェアを再現し対処方法を評価するための技術開発に取り組んでいます。現象を正確に理解することにより、確実な事後対策を実施し、ひいては再発防止につなげることができると考えています。

*1次解析結果: マルウェアの実行時にメモリ上に展開されるマルウェアのプログラム本体や関連するデータ、実行時の通信の内容などの1次情報を収集すること。実際に実行しなければ採取することが困難な情報が含まれています。

現在、小規模攻撃再現環境(MAT2008)の

αテスターを募集しています。

αテスターには、秘密保持契約に基づき、MAT2008の利用アカウントとαバージョンのデータセットが提供され、実際にα版の小規模攻撃再現環境を利用して、マルウェアの体験演習や実験を行うことができます。ただし、テスターには、いくつかの報告書類を提出していただきます。ご興味がおありの方は是非、下記までお気軽にお問い合わせ下さい。

![]()

用語解説

- ● マルウェア: 有害な動作を行う悪意のあるソフトウェアの総称。

- ● トロイの木馬: 安全を装って、ひとたびコンピュータに保存されたのち、ファイル実行により活動を開始するマルウェア。

- ● ワーム: 自分自身が独立したソフトウェアで、感染する宿主ファイルを必要としないマルウェア。

- ● キーロガー: キーボードの入力を記録するプログラム。密かに仕掛けてクレジットカード番号やパスワードを盗むマルウェアとして使われることがある。

- ● ルートキット: コンピュータに不正侵入して使うソフトウェアツールをまとめたもの。ルートキットが入った音楽CDが販売されて問題になったことがある。

- ● ダウンローダ: ファイルをダウンロードするソフトウェア。マルウェアのなかには、他のマルウェアをダウンロードして別な挙動を起こすものもある。

- ● 計算機クラスタ: 複数の計算機の集合体。

- ● VPN: Virtual Private Networkの略。データを暗号化することにより、インターネットのような共用ネットワークをあたかも専用回線のようにしたネットワーク。

- ● マスメーラ: 短時間に多量のメール(特に、不特定多数に向けたスパムメール)を送信するプログラム。

- 三輪 信介(みわ しんすけ)

- 情報通信セキュリティ研究センター トレーサブルネットワークグループ 主任研究員

- 大学院博士課程修了後、北陸先端科学技術大学院大学助手を経て、2001年通信総合研究所(現NICT)に入所。非常時通信、セキュリティテストベッドなどの研究に従事。博士(情報科学)。