NICTER観測レポート2019の公開

2020年2月10日

国立研究開発法人情報通信研究機構

ポイント

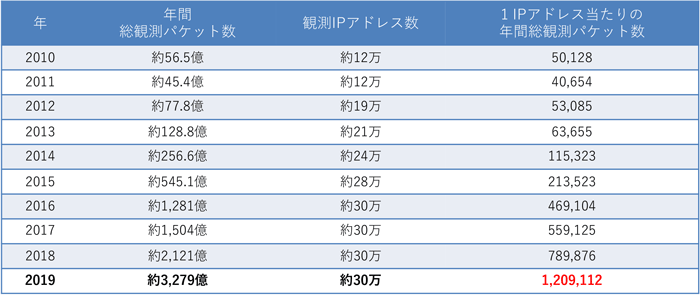

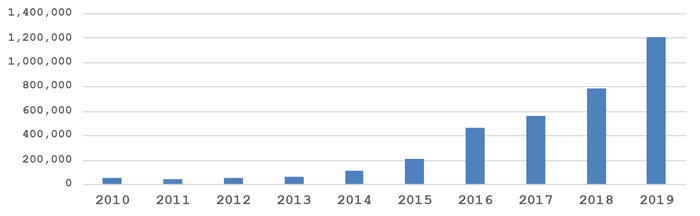

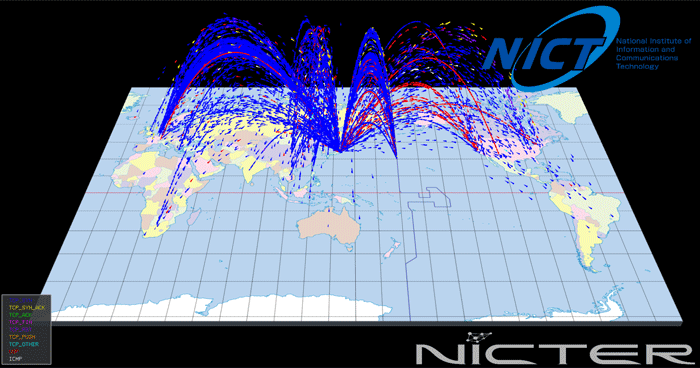

- NICTERプロジェクトにおける2019年のサイバー攻撃関連通信の観測・分析結果を公開

- サイバー攻撃関連通信は、調査目的のスキャン活動が2018年より活発化し、全体の過半数に

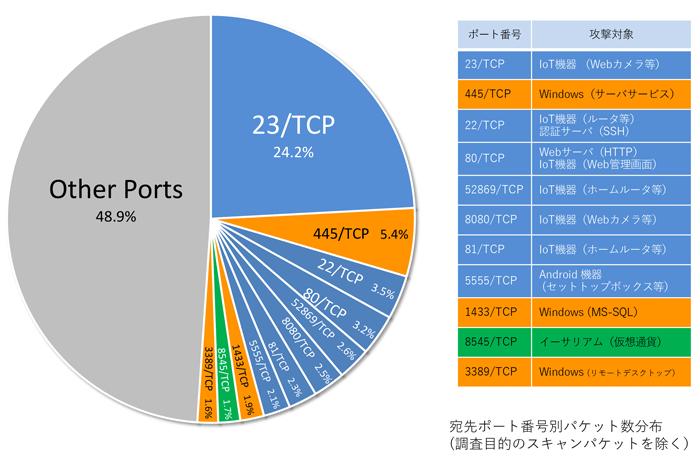

- IoT機器を狙う攻撃の傾向は2018年とほぼ同じで、Telnet(23/TCP)宛が僅かに増加

背景

今回の成果

今後の展望

NICTER観測レポート2019(詳細版)

用語解説

本件に関する問い合わせ先

サイバーセキュリティ研究所

サイバーセキュリティ研究室

井上 大介、久保 正樹

Tel: 042-327-6225

E-mail:

広報(取材受付)

広報部 報道室

廣田 幸子

Tel: 042-327-6923

E-mail: