セキュリティ情報融合基盤 “CURE” を機能強化!

~自然言語で記述された分析情報を融合してセキュリティオペレーションを効率化~

2020年10月27日

国立研究開発法人情報通信研究機構

ポイント

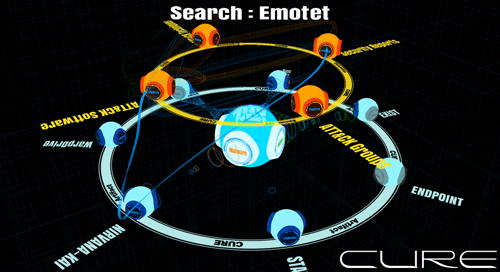

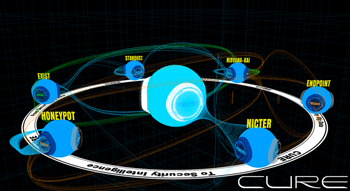

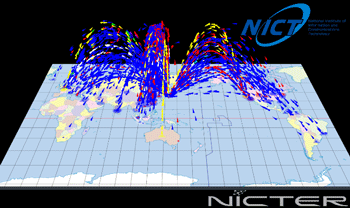

- サイバーセキュリティ関連情報を大規模集約・横断分析する「CURE」を機能強化

- サイバー攻撃を体系的に自然言語で記述したMITRE社のATT&CKなどの分析情報を融合

- 外部分析情報と自組織観測情報を自然言語処理で関連付け、セキュリティオペレーション効率化

背景

今回の成果

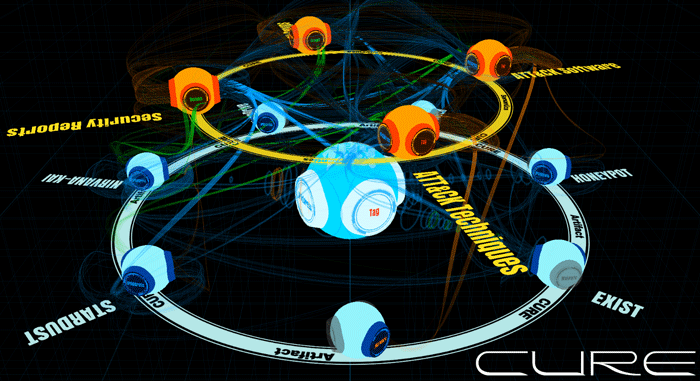

[画像クリックで拡大表示]

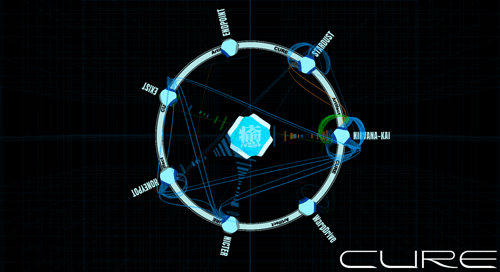

[画像クリックで拡大表示]

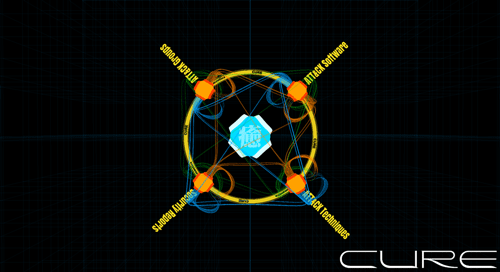

[画像クリックで拡大表示]

[画像クリックで拡大表示]

今後の展望

用語解説

「セキュリティ情報融合基盤“CURE”を開発」

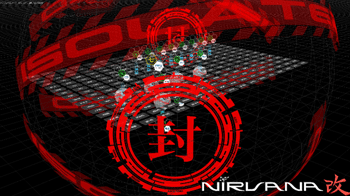

「NIRVANA改が更にバージョンアップ!」

本件に関する問合せ先

サイバーセキュリティ研究所

サイバーセキュリティ研究室

井上 大介、津田 侑、鈴木 宏栄

Tel: 042-327-6225

E-mail:

広報(取材受付)

広報部 報道室

廣田 幸子

Tel: 042-327-6923

E-mail: