ポイント

-

サイバーセキュリティ関連情報を大規模集約・横断分析する「CURE」に新たな情報を融合

-

新機能『Enricher』(エンリッチャ)を開発し、CUREのセキュリティ情報分析能力を更に強化

-

CUREの情報融合促進と分析能力強化により、質の高い国産の脅威情報の生成を加速

国立研究開発法人情報通信研究機構(NICT、理事長: 徳田 英幸)サイバーセキュリティ研究室は、サイバーセキュリティ関連情報を大規模集約するセキュリティ情報融合基盤「CURE」(キュア)の新機能として、蓄積したデータに様々な付加情報を与えることで、データの有用性を向上させるデータエンリッチメント機能を開発するとともに、新たに複数の情報源をCUREに融合しました。これにより、CUREを用いたサイバー攻撃の実態把握の精度が向上し、より質の高い国産脅威情報の生成が期待できます。

機能強化したCUREは、2022年6月15日(水)〜17日(金)に幕張メッセで開催される「Interop Tokyo 2022」で動態展示を行います。

背景

サイバー攻撃の実態を把握するためには、サイバー攻撃の観測情報や外部機関が公開するセキュリティレポートなど、多種多様なサイバーセキュリティ関連情報を集約し、多角的に分析する必要があります。そのため、NICTはセキュリティ情報融合基盤「CURE」を開発し、サイバーセキュリティ関連情報の大規模集約と横断分析の研究を行ってきました。

これまでCUREは様々な観測情報(Artifact)や分析情報(Semantics)を融合してきましたが、サイバー攻撃の実態把握の精度を向上するために、CUREに格納するサイバーセキュリティ関連情報の「量」と「質」を継続的に高めていくことが課題でした。データの量を増やすためには、新たな情報源の融合が効果的であり、データの質を向上させるためには、データに付加的な情報を与えることで、その有用性や信頼性を向上させるデータエンリッチメントの仕組みが必要でした。

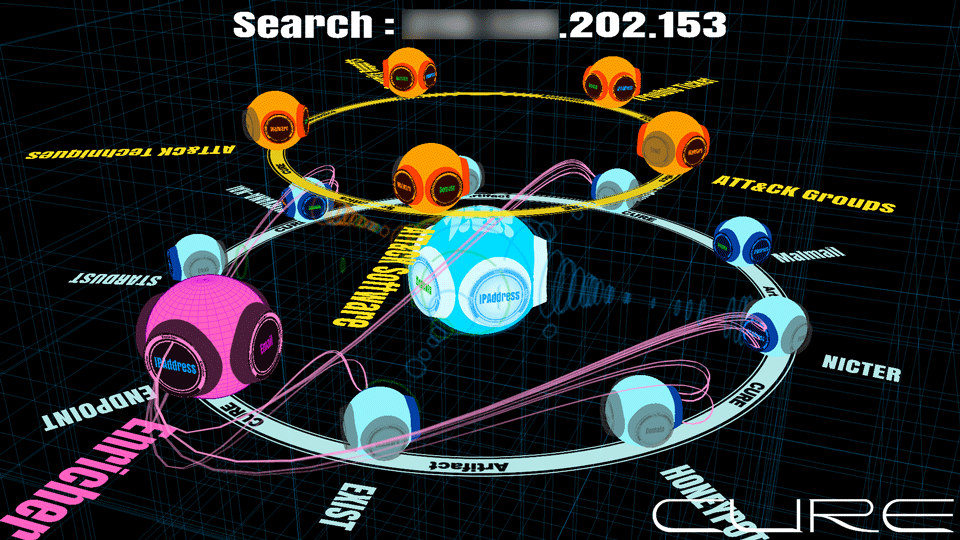

図1 CURE全体図(『Enricher』による類似IPアドレスの検出)

中央水色の球体がCURE本体、外周青色と橙色の小球体はそれぞれ観測情報(Artifact)と分析情報(Semantics)を格納するデータベース(DB)群。桃色の球体は付加情報を与えるEnricherで、類似の挙動を示すIPアドレス群を検出。

今回の成果

今回、CUREに新たに3つの情報源(AmpPot、Malmail、Trouble Ticket)を融合しました。AmpPotはDDoS攻撃の一種であるリフレクション攻撃の観測情報、Malmailはメールに添付されたマルウェアの動的解析情報、Trouble Ticketは組織内のインシデント対応に関する管理情報です。CUREは観測情報を格納するArtifactレイヤと分析情報を格納するSemanticsレイヤの2層から構成されますが、AmpPotとMalmailはArtifactレイヤに、Trouble TicketはSemanticsレイヤにそれぞれ追加しました(図2、図3参照)。

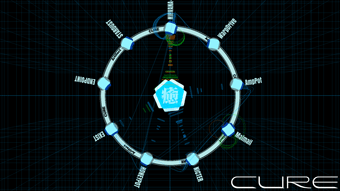

図2 Artifactレイヤ

観測情報を格納するArtifactレイヤ。新たな情報源としてAmpPotとMalmailを融合(2時〜4時方向)

観測情報を格納するArtifactレイヤ。新たな情報源としてAmpPotとMalmailを融合(2時〜4時方向)

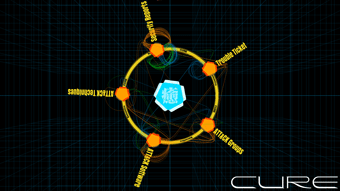

図3 Semanticsレイヤ

分析情報を格納するSemanticsレイヤ。新たな情報源としてTrouble Ticketを融合(2時方向)

分析情報を格納するSemanticsレイヤ。新たな情報源としてTrouble Ticketを融合(2時方向)

また、サイバー攻撃の痕跡情報(IoC: Indicator of Compromise)として、これまでIPアドレス、ドメイン名、マルウェア情報を用いていましたが、攻撃に悪用されたメールアドレスもIoCとして扱えるように機能追加し、メールアドレスによるデータの関連付けや検索が可能になりました。

さらに、CUREに格納されたデータに対して付加的な情報を与えるデータエンリッチメントの仕組みとして、今回初めて『Enricher』(エンリッチャ)を開発しました。データエンリッチメントのコンセプトは広く、様々な応用が考えられますが、今回は概念実証として、CURE内のデータにDoc2Vecを用いて類似度スコアを付与することで、類似の挙動を示すIPアドレス群を検出するEnricherを実装しました(図1、図4参照)。

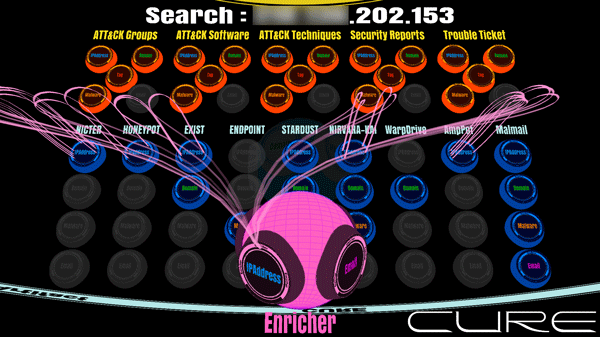

図4 詳細情報表示(Enricherによる類似IPアドレスの検出)

これまでCUREは、完全一致するIoCでデータの関連付けを行っていましたが、Enricherによって「このIPアドレスと似た活動をしているIPアドレス」のように、より柔軟な関連付けができるようになりました。これにより、大規模スキャナによる調査活動に用いられているIPアドレス群の網羅的な把握や、暗号資産を不正に採掘するマルウェアの接続先IPアドレス群の抽出に成功するなど、データの完全一致だけでは実現できなかった柔軟な横断分析が可能になりました。

データエンリッチメントはデータの質を向上させるために付加情報を与えるという広いコンセプトであり、今回実装した類似IPアドレス検出だけでなく、EnricherによってIPアドレスやドメイン名に悪性度スコアを付与することや、解析者によるデータの信頼性の評価などを付与することなど様々な応用が可能であり、CUREに集約されたサイバーセキュリティ関連情報の質を向上させ、情報分析能力を更に強化することができます。

今後の展望

データエンリッチメント機能の追加により、CUREを用いたサイバー攻撃の実態把握の精度が向上し、より質の高い国産脅威情報の生成が期待できます。機能強化したCUREは、2022年6月15日(水)〜17日(金)に幕張メッセで開催される「Interop Tokyo 2022」で動態展示を行います。

ml.nict.go.jp

ml.nict.go.jp